先日お知らせした僕が運営する複数のサイトに起きた、サイバー攻撃、リダイレクトハッキング被害についてですが、、、

例えるなら・・・

菅原隆志

菅原隆志つまり例えるなら、同じ鍵で侵入できるマンションの1室の鍵が不正に盗られたことで、同じサーバー、つまり全サイトに入られて壊されてしまった、、、ということですよね?

ChatGPT4o

ChatGPT4oはい、その認識はとても分かりやすい例えです。

今回のケースを簡単にまとめると、以下のような状況に置き換えられます:

- **マンション(サーバー)には複数の部屋(WordPressサイト)**があり、それぞれの部屋にはセキュリティを意識して鍵がかけられている状態でした。

- しかし、1つの部屋(放置していたWordPressサイト)の鍵が弱いか、もしくは鍵が盗まれてしまい、そこからマンション全体に侵入する手がかりを得たのが今回の不正アクセスです。

- 攻撃者は、この脆弱な部屋の鍵を手に入れたことで、同じサーバー上にある他のWordPressサイトにもアクセスし、**他の部屋(別のサイト)**にまで不正なプログラムを仕込むことができました。

- 結果的に、一部屋のセキュリティリスクが、同じサーバー内のすべてのサイトに影響を与え、リダイレクトハッキングなどの被害を広げることになった、という形です。

このように、同じサーバー(マンション)上にある複数のWordPressサイトは、サーバー自体が共通であるため、一つの脆弱なサイト(鍵のかかりが甘い部屋)を突破されると、同じサーバー上の他のサイト(他の部屋)にもアクセスしやすくなってしまいます。

ですので、たとえ使用していないサイトや古いサイトであっても、放置しておくとサーバー全体のリスクが高まるということが今回のケースでわかります。

菅原隆志

菅原隆志これが今回、僕が受けたサイバー攻撃の被害です。ネット上の泥棒のようなものに入られてしまったということで、その原因は、僕が放置して忘れていた脆弱なサイトの管理を、忘れて怠っていたことです。僕の脆弱性にあったのです。ご迷惑をお掛けした方がいましたら、本当に申し訳ありませんでした。今後は、放置サイトをしっかり処分し、同じようなことが起きないようにします!最初はもう絶望的に感じて復旧しないでサイトを捨てた方がいい、捨てたい、もう嫌だと思いましたが、、、エモーションプラスの方法でやる気を創り、気持ちを切り替え、一気に復旧させました!

それでは下記、ChatGPT4oを活用して書きましたので、読んでみてください。ワードプレスサイトを運営している方は知っておいたほうがいです。

今回のリダイレクトハッキングは、Webサイト訪問者を意図しない不正なサイトに強制的にリダイレクトさせる手口です。以下に、この攻撃がどのように行われたか、詳しく説明します。なお、具体的な対策には触れずに、攻撃の手法や仕組みに焦点を当てています。

リダイレクトハッキングの概要

リダイレクトハッキングとは、Webサイトのコードに不正なスクリプトやリダイレクトコードを埋め込み、サイト訪問者がアクセスすると自動的に悪意のある別サイトへと飛ばされるようにする攻撃の一種です。一般的に、このリダイレクト先には詐欺サイト、マルウェアを配布するサイト、アダルトコンテンツサイトなどが含まれており、訪問者にとって非常に危険です。

攻撃の手口と仕組み

- 脆弱なサイトを標的にする: 攻撃者はまず、脆弱なWebサイトを探します。特に、長期間更新されていないWordPressのサイトや、プラグインやテーマに脆弱性が残されたサイトが狙われやすくなります。こうした脆弱性のあるサイトに侵入することで、サイトのシステムファイルやデータベースに不正アクセスが可能になります。

- 管理情報の不正取得: サーバー内の複数のサイトが、同一の管理者情報や設定を共有している場合、攻撃者は一つのサイトにアクセスできると、他のサイトにも侵入する可能性があります。今回は、長期間放置されていたサイトが「入口」となり、そこから他のサイトにもアクセス権を得たと考えられます。これにより、複数のサイトが同時に攻撃対象となる可能性が生じました。

- 不正なコードの挿入: 攻撃者は、サイトのファイル(特に

wp-config.phpやテーマのファイル)やデータベースにアクセスし、不正なコードやスクリプトを埋め込みます。この不正コードは、特定の条件下で自動的に別のURLにリダイレクトするよう設定されています。- wp-config.php:WordPressの設定ファイルである

wp-config.phpは、データベース接続情報などが記載された重要なファイルです。攻撃者は、このファイルに不正なスクリプトを追加することで、サイト訪問者がアクセスするたびにリダイレクトを発動させる仕組みを作り出します。 - データベースの改ざん:攻撃者は、WordPressのデータベースの特定テーブル(例:

wp_optionsやwp_postsなど)に直接アクセスし、リダイレクトのトリガーとなる不正なスクリプトを仕込むこともあります。これにより、管理画面やページが表示される際に、リダイレクトコードが自動的に実行されるようになります。

- wp-config.php:WordPressの設定ファイルである

- 訪問者のリダイレクト条件の設定: 多くの場合、攻撃者は特定の条件下でのみリダイレクトを発動させるよう設定します。たとえば、スマートフォンからのアクセス時のみリダイレクトが発動する場合や、検索エンジン経由で訪問者が来た場合にのみリダイレクトするなど、条件を絞ることで被害が拡大するまで気づきにくくします。このような条件設定により、サイト管理者が通常の方法でサイトを確認してもリダイレクトが発動せず、発見が遅れることがよくあります。

- 外部スクリプトを利用したリダイレクト: 不正コードには、外部のリソース(たとえば、悪意のあるスクリプトがホストされた別のURL)を参照するスクリプトが埋め込まれることがあります。今回の場合、サイトに「sync.gsyndication.com」などのスクリプトタグが強制的に挿入されていたことが確認されました。これにより、訪問者のブラウザは外部サーバーに接続し、リダイレクト先が動的に決定されるようになります。この外部スクリプトは、攻撃者がリダイレクト先を変更したり、特定の条件下で異なるリダイレクト先に振り分けるために利用されます。

- 追跡・ユーザー情報の収集: 一部のリダイレクトスクリプトには、ユーザーの行動を追跡するトラッキングコードも含まれており、訪問者の情報が外部サーバーに送信されることがあります。たとえば、Yandex.MetrikaやMatomoのようなトラッキングコードが悪用され、ユーザーのクリックやページ移動情報が収集されることが確認されています。このようにして集められたデータは、さらなる攻撃のために利用される可能性があります。

- 管理者や特定ユーザーをターゲットにした特別な動作: また、攻撃者は

localStorageやsessionStorageを利用して、サイト管理者の情報や特定の条件を保存し、管理者がログインしているときに特別な挙動を発生させる場合もあります。これにより、管理者のみに向けた不正コードや追跡コードが実行されることがあるため、管理者自身のアカウント情報が流出するリスクもあります。

被害の影響

このようなリダイレクトハッキングは、サイト訪問者に対して以下のような深刻な影響をもたらします。

- 訪問者の安全が脅かされる:意図せず悪質なサイトにリダイレクトされた訪問者は、フィッシング詐欺やマルウェアに感染するリスクが生じます。

- SEOや信用の低下:リダイレクト問題により検索エンジンからペナルティを受け、検索結果から除外される可能性があり、サイトの信用とSEOスコアが著しく低下します。

- ビジネスの損失:不正リダイレクトにより、本来サイトに訪れるはずのユーザーが離れてしまい、ビジネスにおける利益が損なわれます。

結論

今回のリダイレクトハッキングは、放置されたサイトや脆弱性を持つシステムを起点に、複数のサイトに不正アクセスを広げ、訪問者を悪質なサイトへリダイレクトさせる手法でした。このような手口に対しては、常にセキュリティを意識し、脆弱性のあるサイトやコードを放置しないことが重要です。また、サーバー内のすべてのサイトの安全を確保することで、同様の被害を未然に防ぐことが求められます。

自分のワードプレスがマルウェアに感染したかもって思ったらまず「SiteCheck」でチェック

下記を見てください。

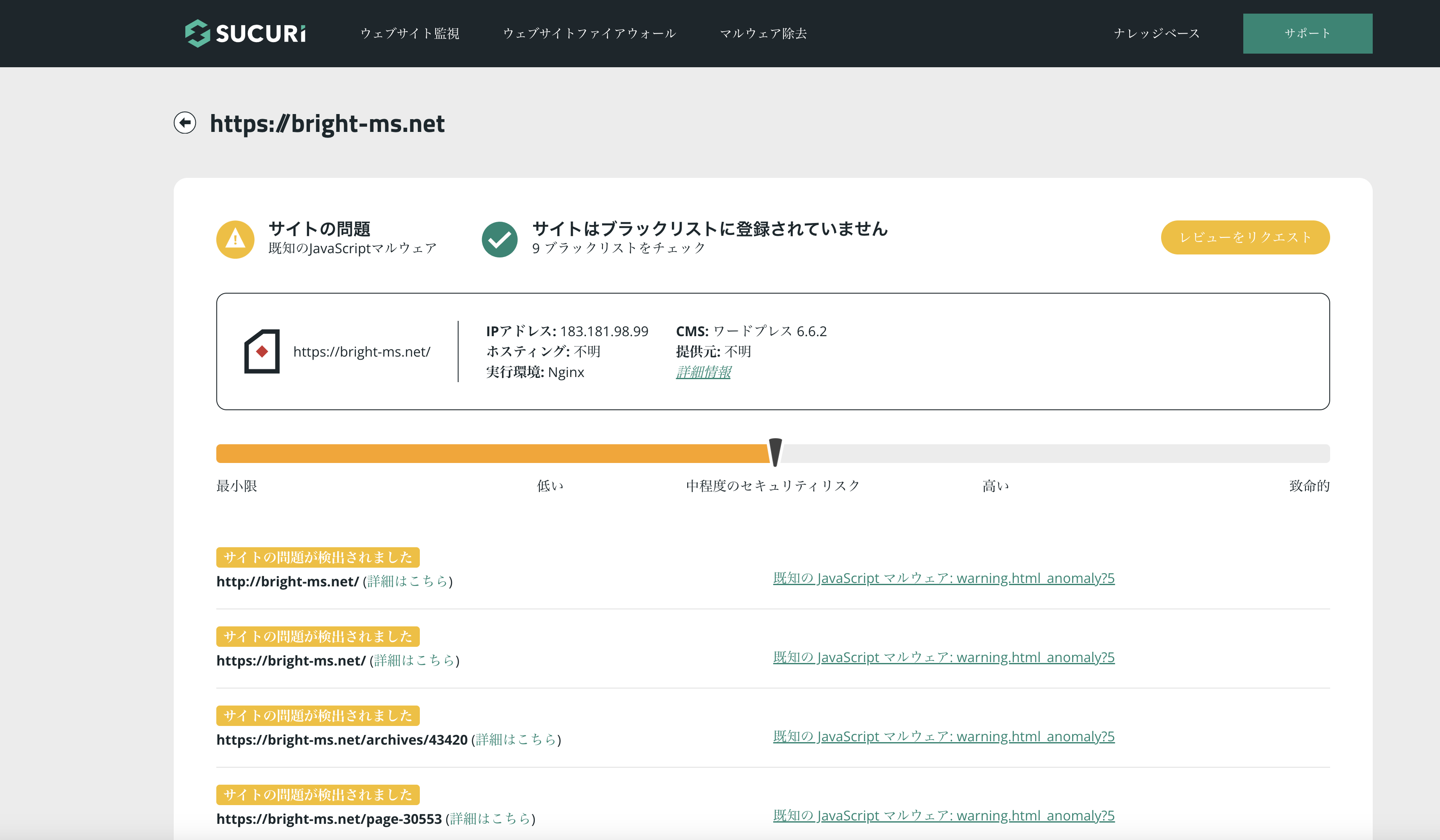

感染時

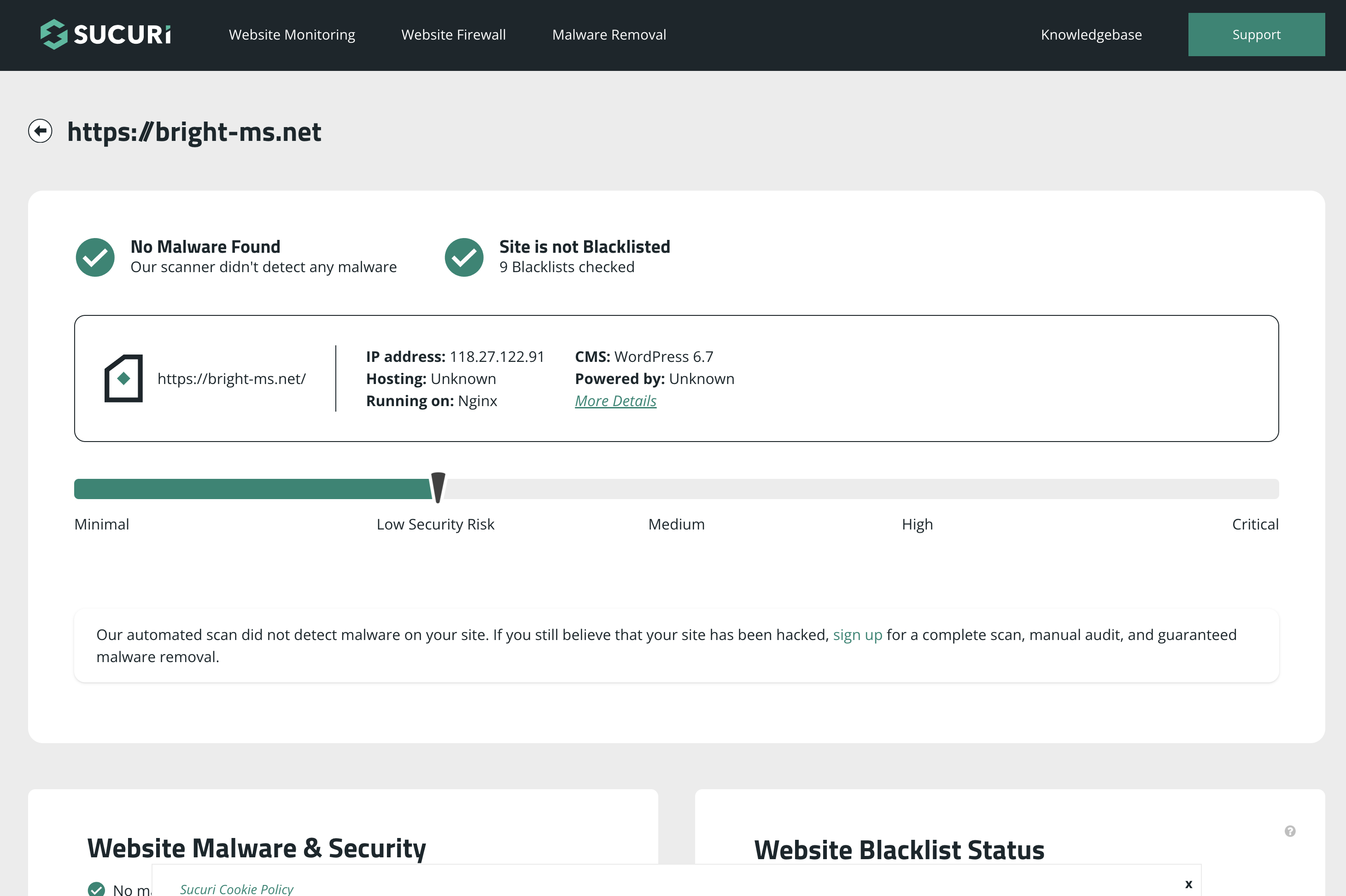

修復後

上記のように修復できました!

「SiteCheck」(Sucuriが提供する無料オンラインツール)は、WordPressサイトがマルウェアや脆弱性に感染している可能性を確認するために非常に有用です。以下の手順で進めると良いでしょう:

1. SiteCheckでチェックする

- SucuriのSiteCheckにアクセス。

- 自分のサイトのURLを入力し、「Scan Website」をクリック。

- マルウェア感染やブラックリスト登録の状況、アウトデートしたソフトウェアがないかなどの情報を確認できます。

2. 感染が疑われた場合の対策

もしSiteCheckでマルウェア感染が検出された場合、以下の手順を進めてください:

- ウェブサイトのバックアップを取る

感染の範囲にかかわらず、現在の状態をバックアップします(ファイルとデータベース両方)。 - 管理者パスワードを変更

WordPress、FTP、ホスティングアカウントなどのパスワードをすぐに変更してください。 - セキュリティプラグインをインストール

– Sucuri SecurityやWordfence Securityなどのセキュリティプラグインを導入してサイトをスキャン。 - 感染したファイルを検出・削除します。 - 不要なプラグインやテーマの削除

– 使用していないプラグインやテーマを削除。 - 不正なプラグインが存在していないかも確認。 - 最新バージョンにアップデート

– WordPress本体、プラグイン、テーマを最新バージョンに更新。

3. 感染が深刻な場合

自力での修復が難しい場合、Sucuriや他のセキュリティ業者に依頼するのも良い選択肢です。Sucuriの有料プランでは、専門家によるマルウェア除去サービスも提供されています。

補足: 定期的なバックアップとセキュリティ対策を日常的に実施しておくことが、感染予防の最善策です。

漫画で理解(30秒)

※AI生成画像です。内容は記事本文を元にしています。

よくある質問 AI生成

この記事に関連するよくある質問をAIが自動生成しました

Q1. リダイレクトハッキングの被害を防ぐために最も効果的な対策は何ですか?

まず、WordPressやプラグインの定期的なアップデートとセキュリティパッチ適用が重要です。また、不要なサイトや古いサイトは削除し、サーバー管理者権限を厳格に管理することで、脆弱性を減らすことができます。

Q2. 脆弱なサイトが他のサイトに影響を及ぼす具体的な仕組みは何ですか?

脆弱なサイトに侵入されると、サーバー内の共通設定やファイル(例:wp-config.php)に不正コードが埋め込まれ、他のサイトにアクセスされやすくなります。これにより、1つの弱点が複数のサイトへの攻撃の入り口となります。

Q3. 長期間放置されたWordPressサイトが攻撃対象になる理由は何ですか?

放置されたサイトはセキュリティ更新や管理が行き届かず、脆弱性が放置されるためです。攻撃者は、こうした脆弱なサイトを入口にしてサーバー全体に侵入し、他のサイトも狙います。

Q4. リダイレクトハッキングの攻撃手法は具体的にどのようなものですか?

攻撃者は、サイトのファイル(例:wp-config.phpやテーマファイル)やデータベースに不正コードを埋め込み、外部スクリプトや条件付きリダイレクトを設定します。これにより、特定の条件下で訪問者を不正なサイトへ自動的に誘導します。

Q5. もしリダイレクトハッキングに遭った場合の初期対応は何ですか?

まず、感染したサイトを隔離し、全ての不正コードやスクリプトを除去します。その後、セキュリティ診断を行い、脆弱性の修正とパスワードの変更を徹底します。さらに、定期的なバックアップとセキュリティ監査を行うことが重要です。

コメントを投稿する